Cảnh báo lỗ hổng bảo mật zero-day ảnh hưởng nghiêm trọng đến Microsoft Exchange

Thực hiện theo Công văn số 1484/CATTT-VNCERTCC ngày 30/9/2022 của Cục An toàn thông tin - Bộ Thông tin và Truyền thông về việc cảnh báo lỗ hổng bảo mật zero-day ảnh hưởng nghiêm trọng đến Microsoft Exchange (Thông tin chi tiết phụ lục kèm theo).

Kiểm tra xác định hệ thống phần mềm liên quan có khả năng bị ảnh hưởng. Thực hiện khắc phục kịp thời theo hướng dẫn tại phụ lục để tránh nguy cơ bị tấn công.

Tăng cường kiểm tra, giám sát hệ thống mạng của đơn vị, địa phương, khi có phát hiện hoạt động tấn công mạng, đề nghị liên hệ Sở Thông tin và Truyền thông để phối hợp xử lý kịp thời.

PHỤ LỤC

Thông tin cảnh báo lỗ hổng bảo mật zero-day ảnh hưởng nghiêm trọng đến Microsoft Exchange

1.Thông tin về lỗ hổng

Ngày 28/09/2022, đội ngũ bảo mật của GTSC công bố việc đang xuất hiện chiến dịch tấn công mạng có chủ đích nhắm tới các cơ quan, tổ chức trong nước thông qua việc khai thác lỗ hổng bảo mật của Microsoft Exchange.

Ngày 29/9/2022, trong thông báo đăng trên blog, Microsoft cho biết họ đang điều tra hai lỗ hổng zero-day được báo cáo ảnh hưởng đến Microsoft Exchange Server 2013, 2016 và 2019. Lỗ hổng đầu tiên, được xác định là CVE-2022-41040 là lỗ hổng bảo mật SSRF, trong khi lỗ hổng thứ hai được xác định là CVE-2022-41082, cho phép thực thi mã từ xa (RCE), đây là lỗ hổng bảo mật nghiêm trọng, một khi khai thác thành công, kẻ tấn công có thể dành quyền kiểm soát toàn bộ hệ thống máy chủ Mail.

2. Hướng dẫn khắc phục

Hiện Microsoft chưa có bản vá chính thức cho lỗ hổng này, vì vậy để ngăn chặn việc khai thác lỗ hổng, đội ngũ quản trị cần cấu hình lại máy chủ theo hướng dẫn sau:

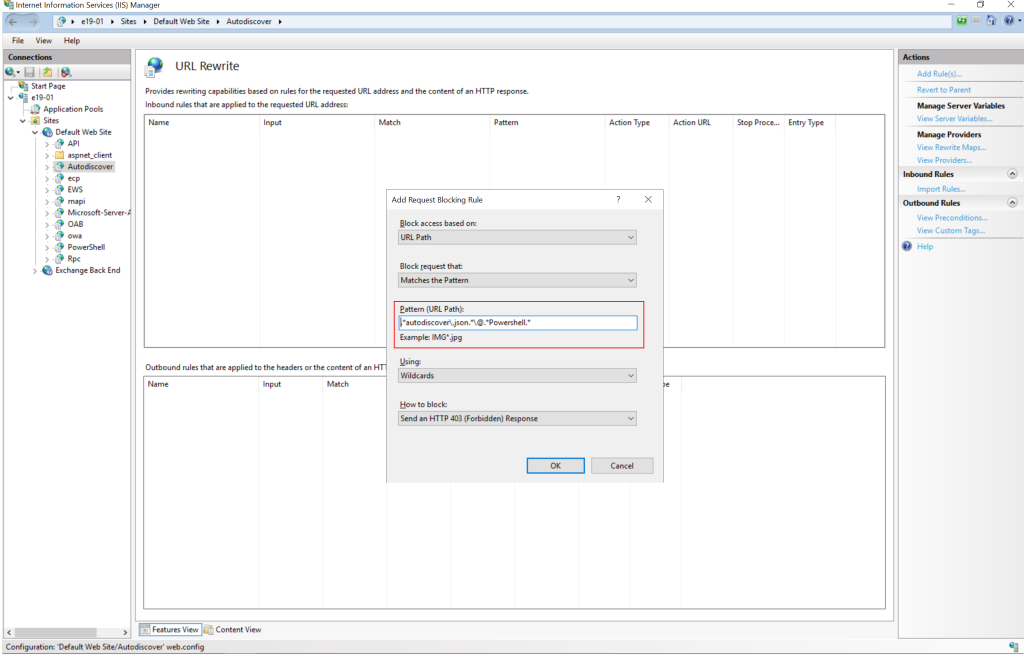

Sử dụng module URL Rewrite để chặn truy vấn khai thác lỗ hổng tại Internet Information Service (IIS) Manager

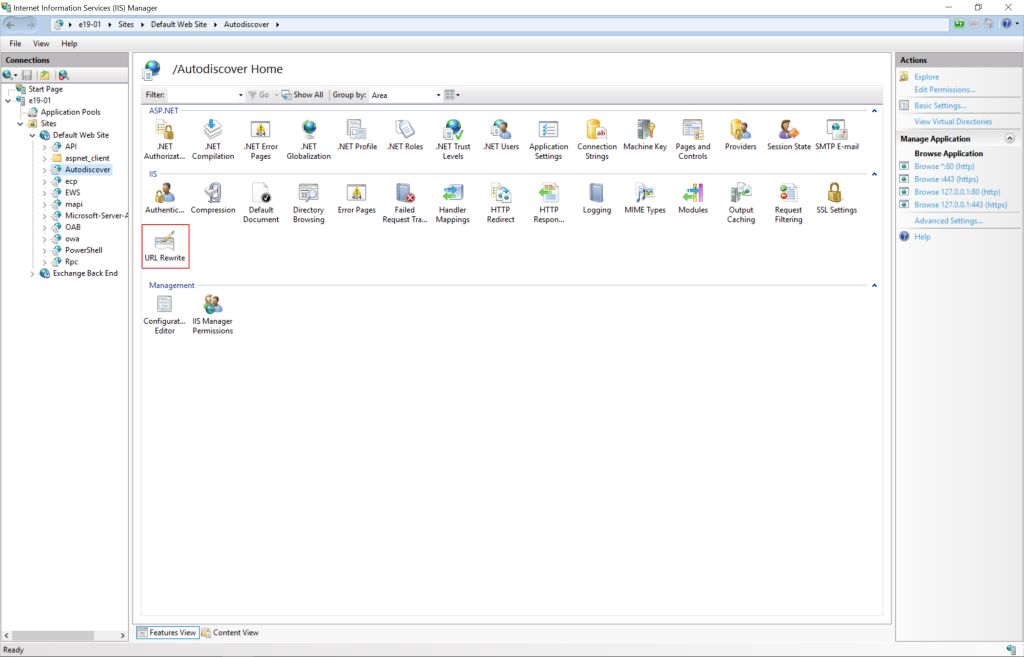

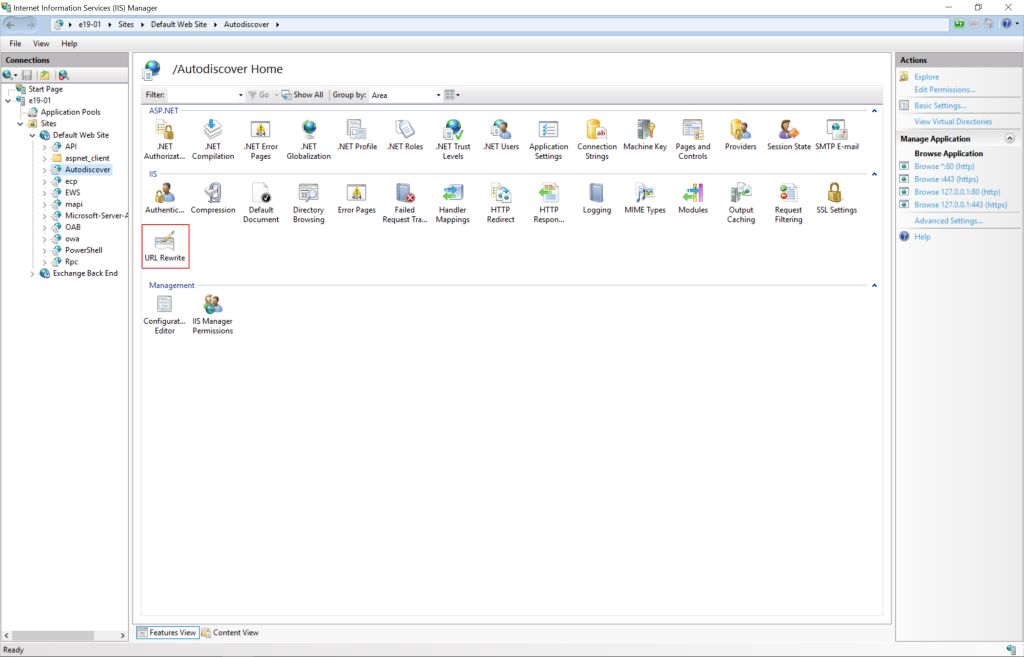

IIS Manager -> Default Web Site -> Autodiscover -> URL Rewrite -> Actions

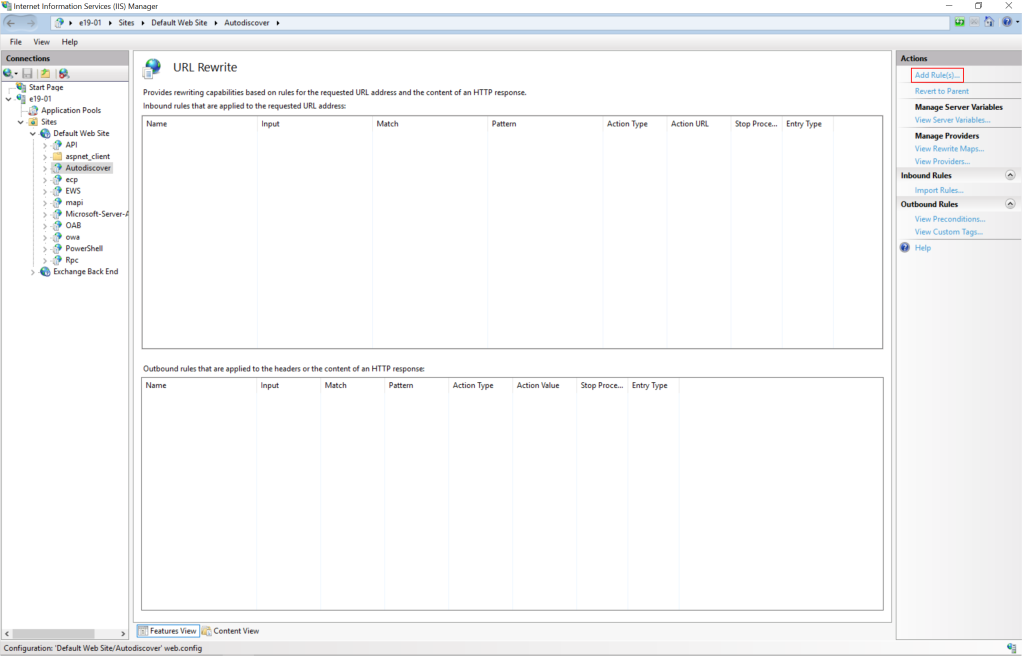

Actions pane à click Add Rules.

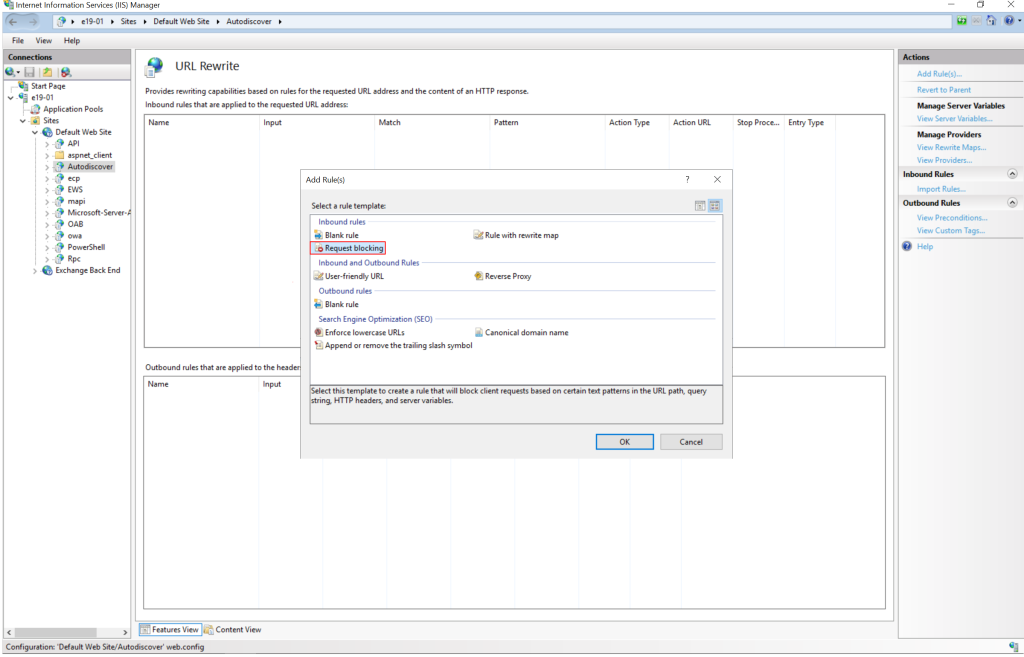

Chọn Request Blocking và nhấn OK.

Thêm chuỗi “*autodiscover/autodiscover.json?@*” (excluding quotes) và ấn OK.

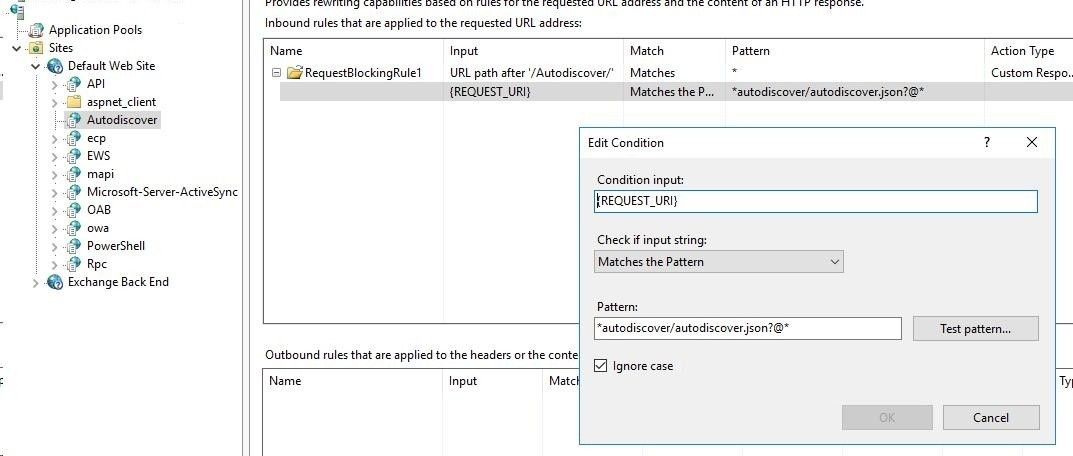

Mở rộng rule và chọn the rule với chuỗi “*autodiscover/autodiscover.json?@*” sau đó nhấn Edit under Conditions.

Thay đổi condition input từ {URL} thành {REQUEST_URI} sau đó nhấn ok

3. Công cụ hỗ trợ

- Công cụ hỗ trợ phát hiện dấu hiệu hệ thống đã bị xâm nhập: https://github.com/ncsgroupvn/NCSE0Scanner/releases

- Công cụ hỗ trợ xác nhận cấu hình thành công máy chủ để ngăn chặn tấn công: https://github.com/VNCERT-CC/0dayex-checker/releases

4. Liên kết tham khảo

Nguồn tin: Văn phòng HĐND và UBND huyện Tân Biên

Ý kiến bạn đọc

- Đang truy cập30

- Hôm nay1,168

- Tháng hiện tại50,679

- Tổng lượt truy cập7,253,820